Chaque jour, des millions de serveurs, de postes de travail et d’infrastructures cloud exécutent la même commande sans que personne n’y réfléchisse : sudo. Six lettres qui séparent un utilisateur ordinaire d’un accès administrateur total. Pourtant, derrière ce programme omniprésent se cache une réalité que peu de professionnels de l’IT soupçonnent. Todd C. Miller, son unique mainteneur depuis plus de trente ans, vient de lancer un appel au secours. Le projet manque de financement, de bras, et pourrait vaciller à tout moment. Retour sur une crise silencieuse qui concerne l’ensemble de l’écosystème open source.

Ce que fait réellement sudo sur votre système

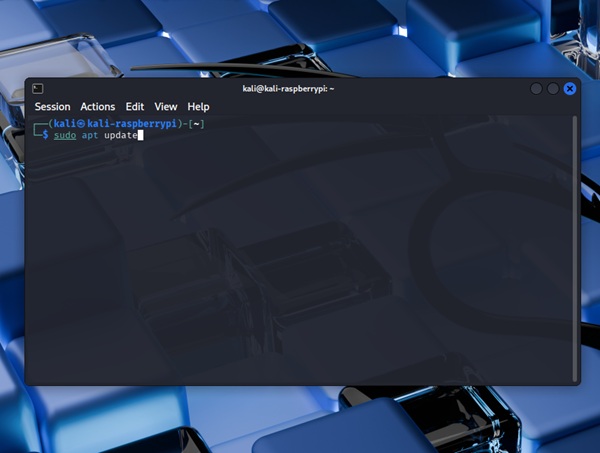

La commande sudo permet à un utilisateur autorisé d’exécuter des instructions avec les privilèges d’un autre compte, le plus souvent celui de l’administrateur root. Concrètement, c’est le verrou qui empêche n’importe quel utilisateur de modifier des fichiers système, d’installer des paquets ou de reconfigurer un serveur. Sans ce mécanisme, les entreprises devraient soit distribuer des accès root à tout le monde, ce qui serait un cauchemar en matière de sécurité, soit multiplier les procédures manuelles.

On retrouve sudo sur Linux, macOS, FreeBSD et la grande majorité des systèmes Unix. Il est intégré par défaut dans toutes les distributions majeures. C’est dire à quel point ce petit utilitaire en ligne de commande occupe une place stratégique dans la chaîne de sécurité informatique mondiale.

Todd C. Miller : trente ans de maintenance en solitaire

Un engagement hors norme pour sudo

Todd C. Miller contribue au projet sudo depuis 1993. Pendant trois décennies, il a assuré seul le développement, la correction de failles, les mises à jour de compatibilité et la réponse aux signalements de bugs. Jusqu’en février 2024, l’entreprise Quest Software finançait une partie de ce travail. Depuis son retrait, Miller se retrouve sans sponsor et sans budget.

Un modèle de financement fragile

Le mainteneur a publié un message sur le site officiel du projet pour solliciter un soutien financier. Il accepte des contributions via GitHub Sponsors, mais le compte reste modeste face à l’ampleur de la tâche. Audits de sécurité, tests sur des configurations exotiques, rédaction de documentation technique : tout repose sur une seule personne. Cette fragilité n’est pas anecdotique. Elle représente un risque systémique pour des milliers d’organisations qui utilisent sudo au quotidien sans jamais se poser la question de sa pérennité.

Des failles de sécurité qui rappellent l’urgence

L’histoire récente de sudo illustre parfaitement les dangers d’un projet qui manque de moyens. En janvier 2021, la faille CVE 2021 3156, surnommée « Baron Samedit », a été rendue publique. Il s’agissait d’un débordement de mémoire qui permettait à n’importe quel utilisateur local d’obtenir les droits root, même sans figurer dans le fichier sudoers. Le plus inquiétant ? Cette vulnérabilité dormait dans le code depuis 2011, soit près de dix ans sans détection.

Quand un seul développeur relit le code, ce type de faille passe sous les radars. Les grands éditeurs de logiciels propriétaires mobilisent des équipes entières pour auditer leurs composants de sécurité. Sudo, lui, n’a jamais bénéficié de ce luxe malgré son rôle de gardien des privilèges sur des millions de machines.

Sudo-rs, la réécriture en Rust qui divise

Face à ces constats, une initiative a vu le jour : sudo-rs, une réécriture complète de sudo dans le langage Rust. L’objectif est clair, éliminer les bugs de corruption mémoire inhérents au C, le langage historique du projet. Canonical a franchi le pas : depuis Ubuntu 25.10, sudo rs est l’implémentation par défaut.

Mais cette migration ne résout pas tout. Réécrire du code en Rust supprime certes une catégorie de vulnérabilités, mais les autres problématiques demeurent. La gestion des politiques d’accès en entreprise, la compatibilité avec les configurations existantes, le suivi des retours utilisateurs… tout cela nécessite du temps humain et du financement. Remplacer un langage ne remplace pas un mainteneur.

Le symptôme d’une dette invisible dans l’open source

Le cas de sudo n’est pas isolé. Il rejoint une longue liste de composants open source maintenus par une poignée de bénévoles alors qu’ils soutiennent des pans entiers de l’infrastructure numérique mondiale. On se souvient de la faille Heartbleed dans OpenSSL en 2014, ou plus récemment de la porte dérobée découverte dans XZ Utils en 2024. À chaque fois, le même schéma : un projet sous-dimensionné, un mainteneur épuisé, et des milliards d’appareils exposés.

Les entreprises qui dépendent de sudo, qu’il s’agisse de banques, d’hébergeurs cloud ou d’administrations publiques, ont une responsabilité directe. Sponsoriser le projet via GitHub, contribuer au code ou simplement relayer l’appel de Todd Miller sont des gestes concrets. La sécurité d’un système ne vaut que par la solidité de son maillon le plus discret. Et aujourd’hui, ce maillon demande qu’on lui tende la main.

Lire plus d’articles sur DigiTechnologie :

– Linux gagne du terrain face à Microsoft, cliquez-ici

– Les astuces pour utiliser un Flipper Zero, cliquez-ici

– Scanner efficacement un réseau avec Nmap, cliquez-ici